- 目次

- ゼロトラストアーキテクチャ

- 認証と認可プロトコル

- 「社内のネットワークだから」を無くそう

- 認証基盤を強化する

- ポリシーデシジョンポイント(PDP)とポリシーエンフォースメントポイント(PEP)

- ゼロトラストジャーニー

みなさんこんにちは。ユニリタ戌亥です。

冬を迎えてコロナが再び拡大傾向になってきました。在宅勤務はいかがでしょうか?

また、システム部門の方々はこの状況で社員が社内外にあるシステムに安全にアクセスできる様な仕組みの構築あるいは強化に躍起になって取り組んでいると思います。

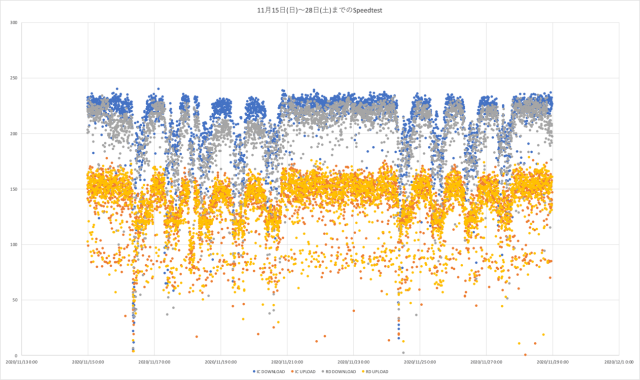

ユニリタFUNもネットワークパフォーマンスなど時々問題が起きるので、主要拠点のネットワークをSpeedtestで計測を始めました。

最初、Raspberry piをセットアップして計測を始めたのですが、計測結果が実態よりもかなり悪く、いろいろ調べたのですが、どうやらRaspberry pi 専用のOSであるRasbian(Linux)ではネットワークのパフォーマンスが出ないようで、Ubuntu 20.10に最新して計測した結果が上のグラフとなります。

5分おきに測定しておりますが、この期間は非常に安定しておりましたので、瞬間風速での悪い数字はあまり気にしない方がいいかと思いました。

■ ゼロトラストアーキテクチャ

前回はNISTの表現を使って、ゼロトラストについての概要について少し難しい表現になってしまったのでわかりにくかったと思います。以下、簡単にまとめました。

① ゼロトラストとはこれまでの境界防御(F/WやVPNの中と外でセキュリティのレベルを分ける方法)ではなく、社内LANもクラウドも同じようにセキュリティを強化する概念である

② ゼロトラストセキュリティのためにはアクセス(セッション)ごとの認証と認可が重要である

③ 認証と認可は、端末・ユーザ・アプリケーション(API)などのサブジェクトが、情報リソース(データ・サービス・コンピューティング)に対してアクセスする時に行う

④ 認可はセキュリティポリシー(データベース)に基づき行われる

⑤ ネットワークの経路は場所に関係なくすべて保護されなければならない(TLSによる暗号化)

⑥ アクセスログを取得して、情報への違法なアタックを検知し、情報漏えいを未然に防ぐ

などが基本になります。

NISTのドキュメントでも単一のソリューションはないということでした。

ZTA(ゼロトラストアーキテクチャ)を構成するいくつかの要素が考えられます。

① リソースへのアクセスに対する認証と認可(ユーザ、API、端末の認証・認可)が必要

② 認証と認可をするためのセキュリティポリシーとその実行

セキュリティポリシーに従いアクセスの許可を行うPDP(Policy Decision Point)

許可を実行するPEP(Policy Enforcement Point)

③ 場所に関係なくすべての通信は保護されている状態を保つ

④ すべてのデバイスが安全であることを確認し継続的に安全な状態を保持する

⑤ ネットワークインフラと通信状態を監視する

大きくはこの5ポイントではないかと思っております。

■ 認証と認可プロトコル

前回のVol6では認証・認可プロトコルでは2(多)要素認証(2 Factor、Multi-Factor Authentication)が必要であると述べました。

しかし、これだけでは十分ではありません。

なぜならば、2要素認証は「ユーザ」の認証だからです。

端末認証やAPIでの認証方式も必要になります。

ゼロトラストでは、利用ユーザの認証・認可ととともに、端末の認証も行い、それにより認可をします。

例えば、BYOD端末と会支給の端末でアクセスできるリソース(例えば人事システム)を制限できれば、ゼロトラストの目的に近づいてきます。

■ 「社内のネットワークだから」を無くそう

多くのネットワークの利用者は「社内ネットワークだから」や「とりあえず」という言葉が多く見受けられます。まずそこから考え直しましょう。

一番多いのはSSL(Secure Socket Layer)/TLS(Transport Layer Security)を使わずにWebサイトを構築することです。

SSL/TLSで通信をするにはサーバ証明書を取得しなければなりません。

証明書には2つの役割があります。

一つはSecureの文字通り「通信経路の暗号化」です。

もう一つは、「そのサイトは本当に信用していいのか?」です。

IPアドレスの詐称は簡単にできますので、「自分はユニリタのサイトだ!」と偽ってサーバを立てることができてしまいます。

また、「通信経路の暗号化」をしないでデータのやり取りをすると、その通信は盗聴されてしまいます。

その中に顧客情報やクレジットカードの情報が入っているとそれを悪用されます。多くの利用者は「ファイヤーウォールの中だったら盗聴される心配もないし、IPアドレスを詐称する人もいないでしょう」というファイヤーウォール原理主義となります。

もちろん社員には厳格な業務規定があり、その規定に背くと処罰されることに同意をして入社している人が多いと思います。

また、契約社員や協力会社でも同様の契約をしていることでしょう。

しかし、情報漏えいが発生してしまうと、信頼回復するのに、相当のコストがかかってしまいます。

辞める1、2カ月前からそういう準備をしてやめて行くような事例も報告されています。したがって、社内ネットワークは決して安全ではありません。

また、それだけではありません。最近はクラウドのサーバを使うことがよくあります。

社内ネットワークで動いていたサーバをそのままクラウドにあげて運用をします(「リフト&シフト」と呼ぶ)。

その方が、運用コストが安くなるからです。

多くのクラウドはマネージドサービスを安価に提供してくれていますので、運用にかかる人件費を削減することができます。

それゆえ、多くのシステムはクラウドに「リフト&シフト」されていくのです。

この「リフト&シフト」をする時に、ネットワークをどのように構築するかという問題がありますが、専用線は高価ですので、インターネットVPNを使ったり、もっと簡単にインターネットを使ってIP制限などをかけて利用したりするケースがあります。

利用者にとれば、どちらの方法でつながっているかはわかりません。同じように利用可能です。

だから、「社内のネットワークだから」という言葉で構築したSSL/TLSを利用しないサーバがいつの間にか「リフト&シフト」されていて、そのアクセスが盗聴されるということはよくあります。

今回弊社のサーバの中に、ユーザ部門が構築したサーバがあり、それを利用するクライアントが在宅勤務で利用していたため、インターネット上に暗号化されずに流れていることがわかりました。

これは、ネットワークのログを見ていて気付いたのですが、もちろんユーザ部門の人も前任の人から受け継いだシステムであるために、悪気なしにそういう状態になっておりました。

したがって、社内のシステムでも最初からSSL/TLSを使った通信を基本にすることが重要となります。

■ 認証基盤を強化する

認証が重要なファクターとなると、認証基盤の強化が必要になります。

ドコモと日本郵政の事件でも取り出されましたが、パスワード管理が甘いと認証基盤の強化が必要となります。

4桁の数字だけのパスワードよりは8けたで英数字特殊文字を必ず一つは利用しなければならないパスワードの方が確実にセキュリティは高くなります。

また、Something you know(その人しか知らない)のみの認証より、Something you have (その人しか持っていない)を組み合わせた、2要素認証の方がセキュリティを強化することができます。

当社では、昨年度からパスワード管理の重要性を社員に説明してきましたが、リモートワークが増加していて、セキュリティリスクも増えてきておりますので、社内外からその認証を頻繁に使われるようになるため、2要素認証を設定することにしました。

ネットワークに入る(参加する)時に認証が必要な環境を昨年度から構築してきたので、SSOを進めて、さらに2要素認証を新たに導入することで、セキュリティ強化を図っていきます。

■ ポリシーデシジョンポイント(PDP)とポリシーエンフォースメントポイント(PEP)

アーキテクチャという意味でもう一つ重要なのは、ポリシーの定義とそのポリシーを決定する仕組みです。

ポリシーは、リソースの重要性とそのリソースにアクセスできる人を極力制限するための定義は必要です。それがポリシーデシジョンポイントとなります。

そしてその定義に従って、認可を評価して実際にアクセスの許可を実行するところが必要です。

簡単に言っておりますが、これは大変難しいです。なぜなら、すべてのシステムで実装することになるからです。

定義は一つでも、それを許可するかどうかの判断は各種システムに任されています。

■ ゼロトラストジャーニー

Googleはゼロトラストを実装するのに8年かけたと言われています。

ゼロトラストは長い旅の始まりでもあります。

また、一度構築したからと行って永遠にセキュリティが保たれるわけではありません。

継続的にセキュリティを向上するようなプランが必要です。

実は私は、この計画が一番重要だと思っています。

計画を立てて、それを実行していくことがゼロトラストの課題であると思います。

何か魔法のつえがあって、それを振り回せばセキュリティが上がるというものはありません。

そして、それは利用者と情報システム部門との共同作業であると考えております。

ユニリタではその計画を実行するべく、ゼロトラストジャーニーを作成しております。出来上がりましたら、皆さんとも共有したいと考えております。

情報システム部の皆様、一緒にセキュリティの長い旅に出かけましょう。

連載一覧

筆者紹介

情報システム部

部長 執行役員

戌亥 稔

情報システムはまだ2年目の若造です。

昨年1年は社員の働き方改革を支援するためにSD-WANの構築を行ってきました。

働く場所を固定しない柔軟な情報システムを目指しています。

本年度はデジタル変革(DX)をお客様に提案してきた経験を活かしてユニリタの社内システムのDXを目指しています。

コメント

投稿にはログインしてください