概要

企業からの相継ぐ情報漏洩により、経営者は情報セキュリティに対応するIT統制の仕組み作りを強く要求され、多くの企業が個人情報保護法に対するコンプライアンスプログラム(CP)やプライバシーマーク(Pマーク)制度に取り組んでいる。 Pマーク制度は、2006年から、ISO9001と同じマネジメントシステム(PMS)へと大きく変化した。このため、各企業はCP体制構築や内部規程整備から、更にPDCAサイクルに基づく改善を目指した仕組みを構築する必要がある。 Pマーク審査員の目から、Pマーク制度の要件とマネジメントシステムの効果的な構築を考察する。

今回は、Pマーク制度におけるリスクマネジメントの重要性について、考えたいと思います。

「リスク」という言葉は、さまざまな使われ方をしていますが、 「ISO31000:2009リスクマネジメントー原則及び指針」では、「目的に対する不確かさの影響」と定義されています。例えば、経営に対して自然災害や為替変動などのような予想外の出来事が起こる可能性、と考えるとよいと思います。個人情報がデータセンターから持ち出され業者などに流出する潜在的脅威もリスクです。リスクが現実のものとなると事件・事故となり、社会に大きな影響を与えます。

昨年来、新型インフルエンザの流行、経済危機など、リスクへの対応が企業経営でいかに重要かを見せつける出来事が相次いでいます。また、金融商品取引法(いわゆるJ-SOX法)が2008年度から施行され、内部統制の視点からもリスクを適切に評価し、管理する枠組みが重視されるようになりました。そして、この「リスクを評価し管理する取り組み」がリスクマネジメントです。

三菱UFJ証券個人情報漏洩事件

記憶に新しい個人情報漏洩事件を例に、情報セキュリティ分野におけるリスクマネジメントの重要性を考えていきましょう。個人情報漏洩事件・事故は多々ありますが、とりわけ社会に大きな影響を与えたものに、平成21年4月8日に発生した三菱UFJ証券(現三菱UFJモルガン・スタンレー証券株式会社)顧客情報売却事件があります。

この事件は、同社の元システム部長代理が全顧客148万人分の個人情報を不正に持ち出し、うち4万9,159件を名簿業者3社へ売却したというものです。個人情報には、顧客の名前、住所、自宅電話・携帯電話番号、性別、生年月日、職業、年収区分、勤務先名、勤務先住所、勤務先電話番号、勤務先部署名、役職、業種が含まれていました。

この事件は、三菱UFJ証券という大企業の責任ある立場の社員が恣意的に不正操作を行うというショッキングなものでした。不正操作の詳細は公表されていませんが、報道取材等から以下のようなことが明らかになりました。

(1) 元社員は顧客情報にアクセスできる権限をもつシステム部長代理で、アクセスIDは元社員を含め8人に制限されているはずであった。しかし、実際には309人が持っていた。

(2)元社員は、退職した嘱託職員の削除漏れIDを使って、自分で顧客情報を抽出し、社内サーバーへコピーした。さらに、CDへコピーする権限をもつ派遣社員に口頭で命じ実行させた。

(3)CDは、自宅に持ち帰り自分のパソコンにコピーした後に会社に戻した。

ちなみに、同社は個人情報保護方針を定め、情報管理手続き等のルールも定めていました。また、情報資産リスク管理規程を定めており、情報資産リスクを評価するため、脅威に対する脆弱性を定性的に把握していました。それにもかかわらず、事件は起きたのです。

事件の影響と事件への対応

元社員は、会社が禁止し、予想もしていなかった幾つもの不正操作を行うことで、最終的に情報を盗み出しました。会社は、情報が盗まれるというリスクを認識していましたが、幹部社員がコンプライアンス違反を行うことはない、とリスクを低く評価し、対策をとっていなかったと思われます。 そのため、幾つかの不正操作が起こりやすい状態(=脆弱性がある状態)に陥っていました。

この漏洩は次のような結果を招きました。

(1)同社から持ち出された個人情報は、名簿業者3社へ売却されたのち、さらに96社に売却され、25社からは回収できたが、残りの71社は回収を拒絶した。

(2)被害者の自宅や職場に繰り返し執拗な勧誘電話があり、問い合わせは1万5千件にも達した。

いったん漏洩した情報は大きく広がり、その回収は難しいということが明らかになったのです。

三菱UFJ証券は、直ちに外部専門家を含めた調査委員会を設置し、事実調査と原因究明を行ないました。

調査報告書によれば、事件の背景となったアクセスIDの問題に関しては、すでに平成20年に、「内部からの不正アクセスの可能性がある」とリスクが認識されていたようです。この事件の真の原因は、リスクに対する経営陣の甘さだったのではないかと思います。

三菱UFJ証券の調査報告書と改善報告書の内容は、参考になる部分があると思われますので一部分を引用します。

(1)情報セキュリティ委員会をシステムリスク評価に基づく施策の検討・議論の場とし、実効性の高い合理的なリスクマネジメントを行う。

(2) ID・パスワード管理の強化、顧客情報検索のログデータの監視、顧客情報へのアクセスログの検証、防犯カメラの増設等による牽制機能の強化

(3)利用権限の切れたIDの抹消確認手続きの強化

(4)「不正防止」をテーマとした全従業者向け研修の強化

(5)情報セキュリティに関する内部監査の強化

Pマーク活動へのリスクマネジメントの組み込み

Pマーク活動の中で具体的にリスクマネジメントをどう実施すればよいでしょうか。残念ながら、個人情報保護法にはリスクに関する記述はありませんが、JISQ15001:2006には、リスクの認識、分析及び対策について、次のような記述があります:

『事業者は、特定した個人情報について,その取扱いの各局面におけるリスク(個人情報の漏えい,滅失又はき損,関連する法令,国が定める指針その他の規範に対する違反,想定される経済的な不利益及び社会的な信用の失墜,本人への影響などのおそれ)を認識し,分析し,必要な対策を講じる手順を確立し,かつ,維持しなければならない。』

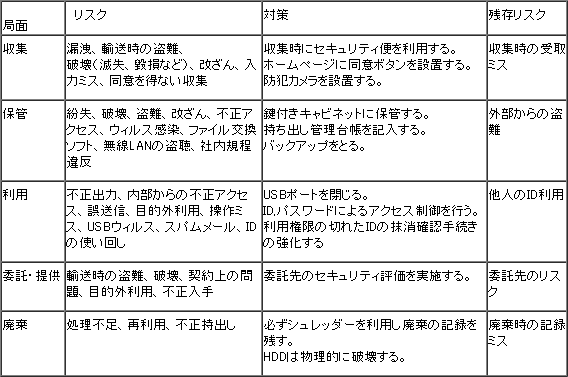

JISQ15001を参考にすれば、個人情報取扱の各局面においてどのようなリスクがあるかを具体的に特定することができます。洗い出しによってリスクを特定したら、ライフサイクルごとにまとめ、それぞれの対策を考えます。そしてさらに残存するリスクを把握します。

幾つかの局面における具体例を、下の表に示します。

個人情報の取扱いの各局面におけるリスクの特定表

リスク分析をさらに進めるにあたっては、情報の媒体(紙媒体、電子メール、サーバー、DVDやCD-Rなど)ごとにグルーピングしておくと、漏洩が起きた場合の影響がハッキリとします。

個人情報保護法およびJISQ15001のリスクマネジメントの取り組みはここまでです。では、個人情報保護法およびJISQ15001の取り組みで三菱UFJ証券の事件と同様の事件が完全に防げるでしょうか。さらに守りを完璧にするには、数値を用いて定量的にリスクを評価する方法が必要になると思います。

資産の価値と脅威と脆弱性によるリスク評価の実施

「JIS TR X0036 IT セキュリティマネジメントのガイドライン」は定数的なリスク評価の方法を提唱しています。リスクを下記の事項の関数ととらえるものです。

①資産価値 (=情報の重要度)

②脅威

③脆弱性

①の資産価値とは、情報の資産としての価値は多様ですが、個人情報のように特に金額に置き換えにくい価値を有する資産には, 例えば “非常に低い”から”非常に高い”までを1~3のような数字で表すことによって、定量的に評価を与えることができます。

①はまた、事故の結果として喪失により発生するコストとしても定量化できます。機密性(許可されていない人に対し情報を非開示にすること)の喪失、完全性(最初から最後までデータが完全であること)の喪失、および可用性(ATMなど使いたいときにいつでも使えること)の喪失より発生するコストなどです。ただ、コストと言っても金額で表すと細かくなり過ぎますので1?3の値で定量化します。

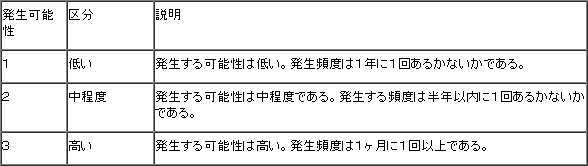

②の「脅威」とは、情報システムや組織に損失や損害をもたらす潜在的なリスクです。脅威には、地震、オペレータの操作ミスのような偶発的なもの、不正操作、ウィルスのような恣意的なものがあります。その発生可能性を、頻度により1~3の値で定量化します。

③の「脆弱性」とは、脅威発生を誘引する情報資産固有の弱点やセキュリティホールのことです。脆弱性はそれだけでは障害になりませんが、脅威を顕在化させ、損害を招く可能性があります。一般的な脆弱性の事例として次のものがあげられています。(一部分のみです)

(1)環境および基礎構造の例

・建物、ドアおよび窓の物理的保護の欠如 (たとえば、盗難という脅威に付け込まれうる)

・建物、部屋への物理的アクセス管理の不適当または不注意な使用 (たとえば、故意の損傷という脅威に付け込まれうる)

・不安定な電力配電網 (たとえは、電力不安定という脅威に付け込まれうる)

・洪水の影響を受けやすい地域への配置 (たとえは、洪水という脅威に付け込まれうる)

(2)ソフトウェアの脆弱性の例

・アクセス権の誤った割り当て (たとえは、不正な方法でのソフトウェア使用という脅威に付け込まれうる)

・管理されていないソフトウェアのダウンロートおよび使用 (たとえば、不当なソフトウェアという脅威に付け込まれうる)

(3)文書の脆弱性の例

・保護されない保管 (たとえば、窃盗という脅威に付け込まれうる)

・廃棄時の注意欠如 (たとえは、窃盗という脅威に付け込まれうる)

・管理されないコピー作成 (たとえは、窃盗という脅威に付け込まれうる)

ここまで、リスク評価の関数で用いられる変数(各1~3の数値で表す)「資産価値」「脅威」「脆弱性」について述べました。では、これらを用いて、どのようにリスク値を産出するのでしょうか。いろいろな方法がありますが、一般的には次のような式が用いられます。

リスク値=資産価値×脅威×脆弱性

結果的に、リスク値は1~27の数値で表されることになります。これに基づき、リスク値の高いものから、リスクの低減、リスクの転嫁などの、リスク値を下げる対策をとることで、リスクマネジメントを合理的に行うことができます。すべての対策が出来ない場合、あるリスク値以下は許容するという選択もあります。おそらくどの会社においても、意思決定を行う際は、暗黙の了解で、上記の手順を行ってきたものと思われます。しかし、数値化によって関係者が認識を共有し、明示的な了解のもとでリスクマネジメント行うことが、実効性を高めるのです。

リスクマネジメントとは、組織の他の業務から独立したものではなく、業務と一体となって展開されるもので、「リスクについて、組織を指揮統制するための調整された活動」(ISO31000)と定義されています。リスクアマネジメントは以下のような一連のプロセスからなります。

①リスク特定

②リスク分析

③リスク評価

④リスク対応

例えば監査での指摘などにより、リスクの要因に変化がある場合、すぐにリスクを分析し、再評価することがリスクマネジメントの基本です。

Pマークでのリスクマネジメントの課題

三菱UFJ証券の個人情報流出事件は、金融庁による行政処分を受け、同社は業務改善報告を提出しました。三菱UFJ証券の調査委員会はリスクマネジメントに関して再発防止のために提言を行いました。その一部分を引用します。

(1)経営陣主導のリスクベースアプローチの強化

(2)情報セキュリティ・リスク評価の高度化

(3)高権限者に対するモニタリングと牽制

(4)教育・研修全体におけるリスクベースアプローチの視点の強化

三菱UFJ証券の改善内容は、内部統制の仕組みであるCOSOフレームの5つの基本的要素と同じものです。

Pマーク制度におけるリスクマネジメントは、情報セキュリティだけにかかわるものではありません。異常気象や伝染病など、幅広いリスクを常に想定内に起き、組織のPDCAサイクルの中で、対応を改善していくことが重要です。

連載一覧

筆者紹介

代表取締役 久野 茂(くの しげる)

日本電気株式会社(ソフトウェア生産技術の研究・開発に従事)および株式会社日本総合研究所(経営システムコンサルタントおよびソフトウェア開発プロセス改善に従事)を経て、現在は経営とITの橋渡しを専門とするITコーディネータ。

コメント

投稿にはログインしてください