概要

情報システム担当者は、最初から幅広くIT知識を有している方はごく一部になると思います。業務を遂行する過程で必然的に知識が必要になったり、経験から得た知識というものがあったりすると思います。一つの会社だけではなく、色々な会社を経験した体験談や考え方などをご紹介させていただきます。また、情報システムの面白いところや困りごとといった個人的な感想など情報システムメンバー目線で語ります。

ソフトウェアベンダーでプログラマーとして約3年の経験を積んだ後、とあるきっかけで異なる業種の情報システム部門へ転職しました。当時は特定言語のプログラミング知識しかありませんでしたが、主たる業務は前職で扱っていたVBA(Visual Basic for Applications)を使った社内システムの開発・修正が中心でした。しかし、この後、自身の知識不足を痛感することになります。

ネットワーク刷新プロジェクト

入社から数年後、社内ネットワークを刷新するプロジェクトが始まりました。残念ながら当時の私にはネットワークの知識がほとんどなく、電話線のコネクタであるRJ-11とLANケーブルのコネクタであるRJ-45の違いすら知りませんでした。

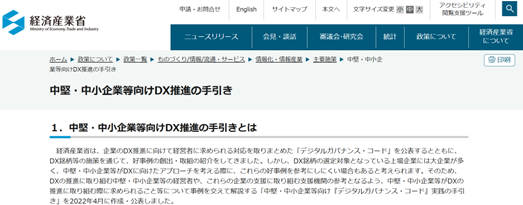

25年以上前の構成なので参考にはなりませんが、以前は本社で各事業所の専用線を収容するネットワークを組んでいました。これをNTTのフレッツオフィス網に接続する構成へと変更し、専用線のコストを大幅に削減しました。

このプロジェクトでは、NTTがフレッツ網を、そしてNECフィールディングがルーターの作業を担当してくれたため、知識がなくても構築自体は進めることができましたが、NECフィールディングの担当SEの方と話す機会がありましたので、ルーターの役割や設定(コンフィグ)の投入方法について説明していただきました。この時、ぼんやりとしていたネットワークの仕組みが少しずつ理解できるようになり、私の学びの第一歩となりました。

VPN構築

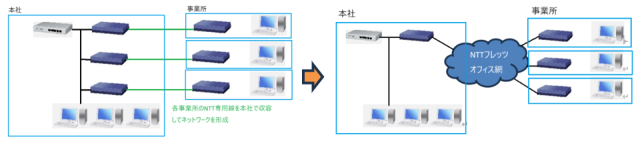

最初に構築したVPNは、IPsec-VPNでした。FireWallがVPN機能を提供していたため、比較的簡単に導入できました。IPsec-VPNで割り当てるIPレンジを決めるだけで、仕組みも容易に理解できました。

しかし、運用してみると課題が浮き彫りになりました。それは、IPsec-VPNのIPアドレスと、クライアント側(出張先のホテルなど)のゲートウェイIPアドレスがバッティングすると、通信が確立できないという問題です。主に社長が出張時にVPNを利用するため、事前に宿泊するホテルのIPアドレスを確認する必要がありましたので、これまで世界中のホテルへ連絡しており苦労

その問題を解消するためSSL-VPNで改善を図りました。SSL-VPN装置導入に伴い、DMZ、サブネットマスク、ルーティングを学習しました。当時サブネットマスクはクラスC(/24)のみでしたが、IPアドレスが枯渇していたためSSL-VPNから接続するローカルIPをクラスB(/16)で割り当てることになりました。FireWallの設定変更に際して、大塚商会の担当SEにDMZとルーティングについて教えていただきました。まだまだ基本のキしか習得出来ておりませんが、少しずつ前進していきました。

Windowsサーバー管理と仮想化

続いての経験は、Windowsサーバーの管理です。入社時には汎用機とファイルサーバーが1台ずつしかありませんでしたが、数年で30台以上に増えました。サーバーの設計や運用も未経験だったため、多くのことを学ぶ必要がありました。

HDDインターフェース(SCSI、SATA、SAS)やRAID構成(RAID0、1、5、6、10、50)、障害検知(BOMなど)、ハイパースレッディング、ホットスワップなど、知らない言葉は片っ端から調べました。ある程度知識を習得した頃、いつの間にかRAID5が主流になっていることに驚き、日頃から最新情報を収集しないと自分の知識はすぐに古くなってしまうと痛感しました。

その後、オンプレミスサーバーが増え続けたため、コストと管理工数削減のため仮想化(VMware)への移行を決定しました。ハードウェア的にはSANストレージをファイバーチャネルで接続する構成を学び、ストレージの切り出しから仮想ゲストOSの構築まで、大塚商会の担当SEに教わりながら運用を学習しました。

現在では、AWSなどのクラウド環境を利用すれば、ストレージの切り出しや仮想ゲストOSの構築は簡単に行えます。しかし、単に手順を覚えるだけでなく、ストレージの切り出しにおける「番地」の意味や、仮想ゲストに割り当てる領域とOSで利用する領域と空きスペースの用途など、VMWare等の仕組みと理屈を理解しておけば、いざ障害が発生した時に原因の切り分けが容易になると思います。

予期せぬサイバー攻撃

初めてサイバー攻撃を受けたのは、2003年に世界的に流行した「MSブラスター」でした。社長が海外出張先から「PCがカウントダウンを始めて再起動を繰り返す」という連絡がありましたが、当時は日本国内でMSブラスターの情報がなかったため、すぐには原因が分かりませんでした。翌朝、MSブラスターによる

現在私は、JPCertから脆弱性情報を、USEN社のサイバーセキュリティラボからサイバーセキュリティのインシデント情報を、毎日確認するようにしています。

二度のサイバー攻撃と教訓

その後も、2件のサイバー攻撃を経験しました。

1.通信パケットからの検知:

最新のウイルスはウイルス対策ソフトだけでは防ぎきれないと考え、ネットワークログから外部への通信パケットをPCごとに集計し、定期的にメールで通知するバッチを作成しました。この通知により、あるPCから大量のパケットが送信されている事象を発見しました。ウイルス対策ソフトのローカル検査では検出されませんでしたが、パケット内容から無作為にファイルを送信していることが判明しました。タスクマネージャーでプロセスを特定しようとしましたが、SVCHOSTに隠されていて特定できませんでした。幸い、社内の他のPCへの感染拡大がなかったため、そのPCを初期化して対応しました。

2.暗号化型ランサムウェア:

現場担当者から「保存していたファイルが開けず、拡張子がROCKEYになっている」と報告を受けました。すぐにネットで調べたところ、ランサムウェアであることが分かり、感染元の調査を最優先で開始しました。ファイル更新アカウントから利用者の端末を調べると、壁紙が身代金を要求する英文に変わっていました。すぐにLANケーブルを抜き、暗号化が停止したことを確認。ボリュームシャドーコピーからデータを復旧させる作業を情報システム部門のメンバー4人で行い、徹夜の末、翌日の夕方に完了させました。

現在、ランサムウェアは日々進化しており、バックアップの探索・削除や、暗号化せずにデータを外部へコピーする攻撃も確認されています。また、AIを悪用した攻撃も確認されており、サイバーセキュリティの脅威は常に変化し続けています。多段階認証化を進めている企業も多い中、多段階認証を回避する脆弱性も現れました。現在はFIDO2による端末認証へ進化しています。情報システム担当者は、退任するまで情報収集に予断を許しません!

次回予告

次回はDX推進の経験談をお話しさせていただく予定です。私はMS-SQL+Access(VBA)で業務効率化を数多く進めてきました。DX推進を得意としていない方には、経済産業省が公開しているDX推進の手引きをお勧めいたします。

https://www.meti.go.jp/policy/it_policy/investment/dx-chukenchushotebiki/dx-chukenchushotebiki.html

連載一覧

筆者紹介

1971年生まれ

帝京技術科学大学(現:帝京平成大学)卒業後、4社で情報システム担当として従事。DX(社内システム開発やシステム間連携など)・ネットワーク構築・VPN構築・セキュリティ施策などの業務を経験。

コメント

投稿にはログインしてください